Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Das Komplexitätsproblem und IT- Security in Funknetze

Netzwerke, auch als Netze bezeichnet, sind interdisziplinäre Systeme, deren zugrundeliegende Struktur mathematisch als Graph modelliert werden kann und die Mechanismen zur Selbstorganisation aufweisen (Quelle: Wikipedia, siehe 'Netzwerk').

Dieser Blogpost behandelt Sicherheitsaspekte, die aufgrund der stetig steigenden Komplexität eine immer wichtigere Rolle beim Schutz der eigenen Privatsphäre sowie von Firmennetzwerken und kritischen Infrastrukturen spielen.

Die nachfolgenden Beschreibungen bieten nur einen oberflächlichen Einblick in das Thema. Unser Ziel ist es, Ihr Bewusstsein für potenzielle Gefahren zu schärfen.

In unseren Netzwerken handelt es sich oft um verbundene Systeme, bestehend aus Rechnern, Kabeln und Telekommunikationsgeräten. Die Vernetzung erfolgt nicht nur kabelgebunden, sondern auch drahtlos über Funk. Einige Geräte können über große Entfernungen hinweg mithilfe von WiFi miteinander kommunizieren. Darüber hinaus können Netzwerke über Satelliten oder Telefonverbindungen in GSM-Netzen für private und geschäftliche Zwecke aufgebaut werden.

In privaten Haushalten werden Geräte entweder über LAN-Kabel mit dem Router verbunden oder drahtlos über WLAN genutzt, was sehr einfach ist. Bluetooth ist eine weitere drahtlose Option, die vielfältige Anwendungsmöglichkeiten bietet, weit über die Verbindung von drahtlosen Lautsprechern mit dem eigenen PC hinaus.

Images: pixabay

In Großunternehmen ist dies wesentlich komplexer, aber im Grunde genommen verwenden sie dieselben Technologien und Anschlusstechniken. Der Verwaltungsaufwand ist jedoch erheblich größer.

Funktechnologie ist in Fahrzeugen, medizinischen Geräten, Baugeräten und vielen anderen Bereichen und Marktsegmenten fest in das Vernetzungskonzept integriert. Der Bedarf an Vernetzung und der Integration in analoge und digitale Rechensysteme ist immens. Es gibt kaum einen Lebensbereich mehr, der nicht zumindest teilweise davon abhängt oder davon indirekt profitiert. Rechner und Netzwerke übertragen und verarbeiten Daten, die wiederum in Informationen umgewandelt werden und umgekehrt.

Daten werden überall gespeichert. Auf winzigen Chips können heute riesige Datenmengen gespeichert werden, darunter unsere Dokumente, Fotos sowie private und geschäftliche Informationen wie Kontaktdaten. Diese Chips können tragbar sein oder in andere stationäre Geräte integriert sein. Es gibt heutzutage Festplatten, die so viel Kapazität bieten wie einst mittelgroße Unternehmen, abgesehen von archivierten Daten.

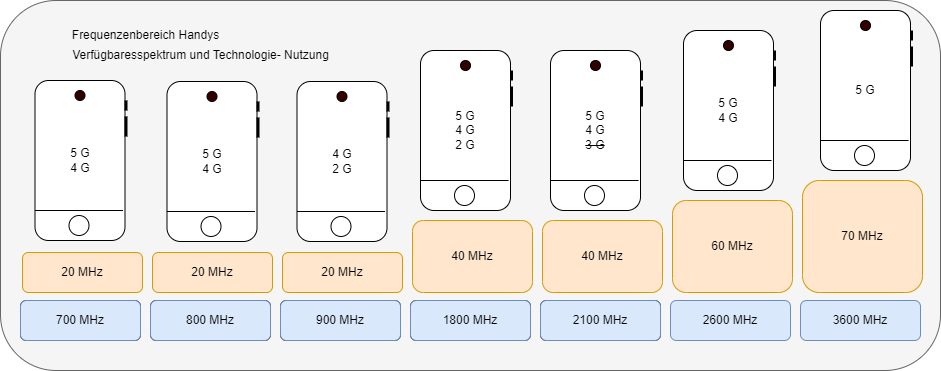

Smartphones sind Funkgeräte, die über das GSM-Netzwerk drahtlos verbunden sind. Die meisten verfügen außerdem über WiFi- und Bluetooth-Fähigkeiten. In den letzten Jahrzehnten haben sie erheblich an Datenspeicherplatz gewonnen und bieten Erweiterbarkeit sowie Zugriff auf unbegrenzte Datenmengen über fremde Netzwerke, die sogenannte Cloud.

Zusätzlich finden immer mehr IoT-Geräte Verwendung in Unternehmen und Haushalten. Viele von ihnen nutzen WiFi zur Anbindung an das Netzwerk, während andere über SIM-Module für GSM-Funkkommunikation verfügen.

images: pixabay, wikipedia

Last but not least, die Kommunikation und Vernetzung über Infrarotschnittstellen (IR), die zwar keine Funktechnologie sind, aber das Licht zur Übertragung nutzen und somit auch über die Luft erfolgen. Dies werden wir später noch genauer behandeln.

All dies bietet Dienste für Wirtschaftlichkeit, Komfort und Bequemlichkeit. Mit der wachsenden Komplexität der Netzwerke, Technologien und dem vermehrten Einsatz von Funktechnologien haben auch die Sicherheitsaspekte in der IT exponentiell zugenommen. Es ist offensichtlich, dass es durch diese Entwicklung viele zusätzliche Schnittstellen zwischen Mensch und Maschine sowie zwischen Maschinen gibt und die Daten über die Luft übertragen werden, wodurch sie für jedermann zugänglich sind.

Funktechnologien

- Wifi

- Kabellose Kommunikation bei 2,4 GHz - 5 GHz

- Bluetooth

- Verwendung einzigartiger Frequenzen

- GSM

- Kommunikation bei Frequenzen <1 GHz und >1 GHz

- Satelliten

- Empfang in schwach vernetzten Gebieten

- Geräte

- Von Garagentoröffnern bis hin zu Medien- und Fernsehfernbedienungen

- Infrarot (IR)

- Gerätesteuerung

- CB (Citizens' Band)

- Freier Funkverkehr im Gelände

- SDR (Software Defined Radio)

- Mehrzwecknutzung

Funkeinsatz in Netzwerken und Sicherheit

Warum Sicherheit in der IT allgemein benötigt wird, muss nicht diskutiert werden. Es ist intuitiv und verständlich. Wir müssen jedoch genauer erörtern, warum und was in der IT-Sicherheit erforderlich ist.

Netzwerke übertragen Daten. Daten, die über physische Medien wie Kabel übertragen werden, und solche, die drahtlos übertragen werden, sind gleichermaßen anfällig für Angriffe. Die Methoden und Werkzeuge mögen unterschiedlich sein, aber wenn ein Angreifer Erfolg hat, spielt dies kaum eine Rolle.

Während Glasfaserkabel physisch verlegt sind und daher relativ sicherer sind, sind Koaxialkabel anfälliger. Magnetische Felder können abgelesen und demoduliert werden. Bei Glasfaser ist es schwieriger, aber auch hier, mit Methoden wie Spleißen, Biegen und berührungslosen Verfahren, ist es möglich. All diese Methoden erfordern physischen Zugang oder sehr kurze Entfernungen zu den übertragenen Kabelmedien. Mehr dazu in einem anderen Beitrag. Unser Thema hier ist die drahtlose Kommunikation.

Die Datenübertragung über die Luft, also drahtlos, wird aufgrund ihrer Art als OAT (On Air Transfer) bezeichnet. Um nicht vom Thema abzukommen und uns in Details zu verlieren, erwähnen wir lediglich, dass die Luft um uns herum voller Daten ist, die für das bloße Auge unsichtbar sind. In WiFi-Funksignalen, in GSM- und Bluetooth-Signalen sowie in Signalen von kleinen Geräten wie Garagentoröffnern, Fernbedienungen, KFZ-Schlüsseln und vielen anderen werden Datenpakete in bestimmten Protokollen und Formaten übertragen.

Alle diese Signale können mit entsprechenden Geräten abgehört werden. Die Daten in den Signalen sind jedoch codiert und verschlüsselt. Um diese Daten in Informationen umzuwandeln, sind spezifische Vorgehensweisen und Technologien erforderlich, die je nach Zweck spezialisiert sind.

In den Geräten selbst sorgen Chip-Module und Software für die Interpretation der Daten. Nur authentifizierte und autorisierte Geräte und Softwareprogramme sollten in der Lage sein, dies zu tun.

Die Frage ist, wenn drahtlos übertragene Daten immer abgehört werden können, ob es möglich wäre, dass Angreifer sie ebenfalls interpretieren und möglicherweise missbrauchen könnten. Die klare Antwort lautet ja. Dies haben wir jedoch sicherlich bereits vermutet.

#MITM ist eine Angriffsart, die als 'Man-in-the-Middle' (MITM) bezeichnet wird und es Angreifern ermöglicht, sich buchstäblich 'in der Mitte der Kommunikation' zu positionieren, zuzuhören und sogar Daten zu manipulieren. Da die Daten über die Luft übertragen werden, stellt jede Abhöraktion bereits einen MITM-Angriff dar, da diese Kommunikation eigentlich nur zwischen bestimmten Sendern und Empfängern vorgesehen ist. Sobald die Daten durch Dekodierung und Entschlüsselung interpretiert werden können, sind eine Vielzahl von Folge- oder Kombinationsangriffen möglich.

Die Netzwerkübertragung über #WiFi kann in den sogenannten Promiskuitivmodus versetzt werden, wodurch sie abgehört werden kann. Mit weiteren #MITM-Techniken können die Daten nicht nur abgefangen, sondern auch entschlüsselt und interpretiert werden.

Bluetooth-Übertragungen können ebenfalls abgefangen werden, und mit einigen Angriffen kann die Kontrolle über das Gerät vollständig übernommen werden. Die auf dem Gerät gespeicherten Daten können dann ausgelesen, abgerufen oder erheblicher Schaden angerichtet werden.

Im #GSM-Netzwerk werden nicht nur Sprachdaten (Gespräche) übertragen, sondern auch kurze Textnachrichten, bekannt als SMS, sowie Daten, wenn das Gerät mit dem Internet über #TCP-Netzwerke verbunden ist. Viele Unternehmen und Dienstleister nutzen die #2FA (Zwei-Faktor-Authentifizierung), bei der ein Bestätigungscode per SMS gesendet wird, um den Zugang zu ihren Systemen zu ermöglichen. Wenn jedoch eine SMS abgefangen und unter bestimmten Umständen mit anderen Angriffstaktiken kombiniert werden könnte, könnte dies schwerwiegende Auswirkungen haben.

Ist Datensicherheit eine Illusion?

Je komplexer die Systeme sind und je mehr Schnittstellen vorhanden sind, insbesondere OA (On-Air) Schnittstellen, desto mehr Möglichkeiten für Angriffe eröffnen sich, und die Wahrscheinlichkeit von Kompromittierungen steigt. Diese Angriffe können einzelne Geräte oder ganze Systeme gefährden oder sogar die vollständige Kontrolle über diese übernehmen.

Ganz so einfach ist es zwar nicht, aber es ist durchaus möglich.

Ist Datensicherheit eine Illusion?

Nicht gänzlich. Wenn man ein umfassendes Sicherheitskonzept entwickelt, kann Datensicherheit gewährleistet werden. Um dies zu erreichen, muss man zumindest über die bekannten Angriffsmöglichkeiten informiert sein. Auch wenn man die Angriffe nicht in jedem Fall verhindern kann, weiß man zumindest, welche Maßnahmen ergriffen werden sollten, um die Gefahr und Angriffsfläche zu reduzieren.

In unserem nächsten Beitrag werden einige bekannte Angriffstechniken aufgelistet und behandelt. Wir werden versuchen, diese systematisch in Form von Tabellen und Diagrammen darzustellen, um eine bessere Übersicht zu bieten. Beachten Sie jedoch, dass dieser Beitrag weder eine vollständige Abdeckung des Themas bietet noch als Ersatz für einen praktischen Lernkurs dient.

Im nächsten Beitrag: Strukturierte und systematisch Vorgehen bei der Problemanalyse