- Details

- Geschrieben von Super User

- Kategorie: Funknetze

- Zugriffe: 1855

Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Die Beschreibungen basieren lediglich auf einer Fülle von Krimi-Büchern und Filmen, die in meiner Kindheit konsumiert wurden. ;-)

Cyber Angriffe; wie finden sie statt: allgemeine Überblick

Wir können die Gedanken mit ein wenig Phantasie beflügeln.

Dichotomie eines Angriffs

Wie bei jedem Plan steigen die Chancen auf Erfolg erheblich durch eine gründliche Vorbereitung. In diesem Zusammenhang ist es nicht nur entscheidend, das Ziel des Angriffs zu erreichen, sondern auch unentdeckt zu bleiben und nicht nachverfolgt werden zu können. Die Fähigkeit, im Verborgenen zu agieren und so wenig wie möglich Spuren zu hinterlassen, wird als Stealth bezeichnet. Da wir uns hier mit Angriffen auf Funknetze befassen, hinterlassen die meisten Attacken keine erkennbaren Spuren. Zusätzlich hat das angegriffene Ziel oft nur begrenzte Möglichkeiten zu erfahren, dass es zum Ziel geworden ist. Je mehr potenzielle Opfer über die Methoden des Angreifers wissen, desto besser können sie sich dagegen schützen. Zumindest haben sie die Möglichkeit, präventive Abwehrmaßnahmen zu ergreifen, noch bevor ein Angriff stattfindet.

Teil I: Die Vorbereitung

Wir müssen hier Annahmen treffen; Es gibt Angriffe, bei denen es dem Angreifer gleichgültig ist, ob er entdeckt wird oder nicht. Übrigens, wenn hier 'er' geschrieben steht, ist auch 'sie' gemeint. Die männliche Sprache weist auf einen Mann hin, aber es wird auf den "Angreifer" verwiesen. Ein Angreifer kann ein Mann oder eine Frau sein, aber auch ein Hund, ein Vogel oder sogar ein Baby im Kinderwagen. Natürlich nicht direkt, sondern diejenigen, die sie nutzen, um beispielsweise Geräte für den Angriff zu tragen. Wie man sieht, spielt die Fantasie eine Rolle, aber ohne sie wäre es nicht möglich, sich vor jeglichen Angriffen zu schützen. Selbst wenn man alles weiß oder glaubt zu wissen, kann man nicht davon ausgehen, dass man so ausgefeilt ist, dass man Angriffe erfolgreich abwehren kann. Es ist die erste Regel der Verteidigung, den Gegner, insbesondere denjenigen, den man nicht sieht oder kennt, nicht zu unterschätzen. Ja, es gehört dazu, ein gewisses Maß an Paranoia zu entwickeln, um nicht Opfer von Angriffen zu werden.

Ab jetzt nehmen wir an, dass ständig und überall versucht wird, auf Systeme zuzugreifen. Es handelt sich nicht mehr um einfache Zivilisten in der Gesellschaft, sondern um alle, die böse Absichten hegen oder einige Kriminelle, die leicht an die Ressourcen anderer gelangen wollen. Später werden wir nach Statistiken suchen, aber vorerst können wir davon ausgehen, dass solche Versuche stattfinden. Sobald man Server im Internet verfügbar macht, wird schnell deutlich, dass versucht wird, darauf zuzugreifen. Es gibt gut getarnte Rechner, die Skripte ausführen und versuchen, Server im Internet zu finden, die kaum oder keinen Schutz haben. Diese versuchen entweder, künstliche Netzwerke für die Belastung von Prozessen zu nutzen, um deren CPU-Leistung oder Speicherkapazität zu beanspruchen, oder von dort aus Angriffe auf andere Rechner zu starten. Diese Scanner durchsuchen bestimmte IP-Adressbereiche und suchen nach online verfügbaren Servern.

Auch im Funkbereich ist es ähnlich. Es werden Access Points (AP) gesucht, oder es werden kartenähnliche Auflistungen erstellt, die direkt auf Router verweisen können und dann auf einzelne Rechner, die von diesen Routern bedient werden.

Mobiltelefone senden verschiedene Signale aus, sei es GSM, Bluetooth, WiFi oder andere wie Infrarot, abhängig vom Gerät. Es gibt auch andere Geräte wie Drucker, Lautsprecher, Haushaltsgeräte und verschiedene industrielle Geräte, die Funksignale aussenden. Selbst Funksignale von Funkamateuren im CB-Funk könnten vorhanden sein. Wenn ein Gerät eingeschaltet ist und Signale sendet, könnte dies darauf hindeuten, dass es sich in der Nähe befindet. Potenziell zumindest, da es nicht sicher ist. Wir werden darauf näher eingehen, wenn wir unsere Denkweise weiter schärfen und sensibilisieren.

Bei der Vorbereitung werden Informationen über Personen, Gebäude, Geräte, Standards, Schwachstellen und alles, was dienlich sein kann, gesammelt. Natürlich erfolgt dies in Abhängigkeit von den Zielen und dem Zweck des Angriffs.

Der Angreifer wird versuchen, alle Verteidigungslinien zu durchdringen. Es gibt nicht alles, was man nur mit Geräten herausfinden kann. Man geht oft davon aus, dass die meisten Angriffe von innerhalb des Unternehmens kommen. Daher wird der Angreifer versuchen, Informationen sogar durch das Abhören von Mitarbeitern zu erhalten. Die Schulung der Mitarbeiter ist entscheidend. Selbst wenn man in einem Fahrstuhl zur Mittagspause fährt und im Restaurant gegenüber sitzt, sollte man nicht davon ausgehen, dass "der Typ", der wie ein Bettler gegenüber sitzt, keine Ahnung von der neu installierten Firewall hat. Ebenso sollte man nicht davon ausgehen, dass unter dem Tisch kein Miniatur-Abhörgerät vorübergehend angebracht ist. Wenn die Leute weg sind, kann der Angreifer zurückkommen und es entfernen. Wir beginnen, unsere Fantasie zu beflügeln. Obwohl wir alles aus Filmen kennen, denken wir oft nicht daran, dass es auch in der Realität geschehen kann. Abgesehen von moralischen Fragen ist es je nach Land illegal und kann streng bestraft werden. Wir sprechen hier jedoch nicht von Menschen, die sich an das Gesetz halten, denn es handelt sich um jene, die nichts Gutes im Schilde führen.

Teil II: Die Durchführung

Wir gehen erstmal die Auflistung in unserem dritten Teil des Artikeln Serie, "Teil III: Weitere Vorgehen und Auflistungen" durch. Die Anrgriffe sind in Überschriften erwähnt aber die lassen schon erahnen über die Möglichkeiten.

- Details

- Geschrieben von Joel Peretz

- Kategorie: Funknetze

- Zugriffe: 2279

Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Weitere Vorgehen und Auflistungen

TOC

- Beispiele für Identifikationsverwaltung

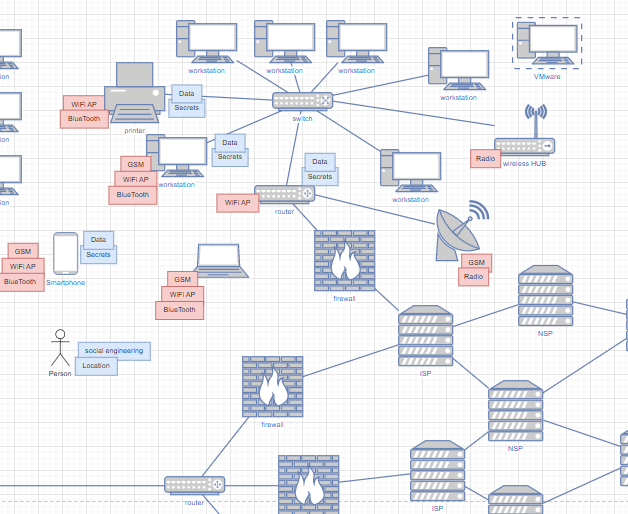

- Beispiel einer Netzwerkstruktur mit Funk-Schnittstellen

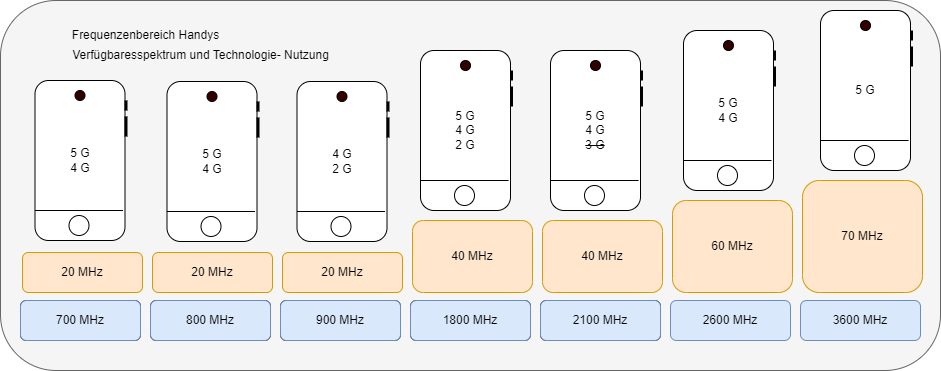

- Einige der wichtigsten Funkfrequenzbereiche

- Verschiedene Schwachstellen in drahtlosen Netzwerken

- SDR (Software Designed Radio) Geräte, Reciever Sender

- Sicherheits- und Penetrationstest-Tools

- Methoden der Angriffe

- Glossar

In der Komplexität großer Strukturen sollte man den Fokusbereich identifizieren und die Schnittstellen zwischen allen Bestandteilen auflisten und übersichtlich gliedern.

Die Bestandteile umfassen Module, Komponenten, Schnittstellen zu anderen Systemen, Kommunikationsprotokolle, Datennachrichtentypen, Hardwaretreiber, physische Medien, Kabel, Steckdosen, Einsteckstellen, Eingangstüren, Fenster, Verschlüsselung, Komprimierung, und den Zugang zum RAM.

Im Bereich der Funktechnologie gibt es Geräte und Software für den Betrieb dieser Geräte. Hierbei spielen Kommunikationsprotokolle und Verschlüsselungstechniken eine Rolle. Es gibt Sender- und Empfängerstationen, Übertragungsprotokolle, Frequenzbereiche, Sendeleistung, Sendereichweite, Strahlungsfelder und Sicherheitsaspekte wie Modulation. Ebenso werden Implementierungen genutzt, die Teil des Systems sind, z. B. 2FA, SMS-Lokalisierung und viele andere Anwendungen.

Die Herausforderung besteht nicht nur darin, Risiken beim Öffnen von Schnittstellen oder der Installation von Modulen zu minimieren, sondern auch darin, alles darüber zu verstehen. Jede Schnittstelle birgt potenzielle Gefahren, da sie Schwachstellen aufweisen kann. Bekannte Schwachstellen sind in der Regel das kleinere Problem, da sie bereits identifiziert sind. Unbekannte Schwachstellen können jedoch nur teilweise abgesichert werden. Bisher gab es keine Software ohne Schwachstellen, und es wird immer Schwachstellen geben. Diese Schwachstellen können zu unterschiedlichen Zeitpunkten aktiviert und ausgenutzt werden, abhängig von der jeweiligen Betrachtung und den physischen Zugriffsmöglichkeiten auf die Ressourcen, z. B. direktem Zugriff auf den Arbeitsspeicher mit Hilfe von Bit-Lesegeräten (Memory-Dump). Geschützte Bereiche des Arbeitsspeichers können mit Sonderrechten zugegriffen werden, Secure Boot Module können physisch lokal oder remote ausgetauscht werden, das CMOS Boot-Passwort kann umgangen werden, und so weiter.

Auch im Funkbereich muss davon ausgegangen werden, dass Schwachstellen existieren, und entsprechende Maßnahmen zur ersten Verteidigungslinie müssen ergriffen werden.

Es ist wichtig zu wissen, welche Funkgeräte im System verwendet werden, welche Software als Gerätetreiber oder Benutzeroberflächen verwendet wird und welche Softwareversionen im Einsatz sind. Jeder ausgelassene Punkt kann das gesamte System gefährden. Je mehr Schnittstellen vorhanden sind, desto mehr Aufmerksamkeit und Untersuchungsaufwand sind erforderlich.

Alles, was eine statische oder dynamische Definition aufweist, erhöht die Komplexität und die Angriffsfläche des Systems. Es könnte gesagt werden, dass das sicherste System eines ist, das nicht existiert. Wenn ein System jedoch vorhanden ist, müssen alle statischen und beweglichen Teile identifiziert und in die Untersuchung, auch bekannt als Assessment, einbezogen werden.

Das Problem bei Funktechnologien besteht darin, dass die Signale überall zugänglich sind oder zugänglich sein können. Wenn ein WiFi-Router beispielsweise Signale in einem Radius von bis zu 50 Metern sendet, können diese Signale zwar von der Straße aus nicht gehört werden, aber sobald ein Eindringling das Gebäude betritt, sind sie erreichbar. Hier möchte ich jedoch nicht zu früh auf kommende Themen vorgreifen.

Fragen wie "Ist es möglich, Netzwerkverkehr drahtlos zu entschlüsseln?" oder "Kann manipulierte Treibersoftware kompiliert und auf das Gerät übertragen werden?" oder "Kann ein Offline-Angriff über Funk, WiFi oder GSM auf das System zugreifen?" oder "Gibt es zugängliche WEP-Schnittstellen über WiFi?" sind unzählig, können jedoch kategorisiert und gruppiert angegangen werden. Wenn man die Systemarchitektur in Form eines Netzwerkdiagramms betrachtet, wird deutlich, dass der Einsatz von Funktechnologie die Komplexität erhöht und die Angriffsfläche exponentiell vergrößert.

Die aufgeführten Beispiele verdeutlichen, wie schnell in einem großen System markante Probleme auftreten können. Das Abhören und Abfangen von Daten kann auch "promiskuitiv" erfolgen.

Eine große Menge an Daten kann offline gespeichert und analysiert werden. Als Faustregel ergibt sich, dass in einem Vorort mit Funkmasten alle Funkkanäle abgehört werden können und dabei eine Datenmenge von 1 GB bis 2 GB pro Minute(!) anfällt. Bei WiFi-Netzwerken ist die Datenmenge geringer und entspricht in etwa dem üblichen Datenvolumen eines Haushalts für Internetnutzung. Ungewöhnlich wäre beispielsweise das Herunterladen großer Datenmengen im Bereich von Terabyte und Petabyte.

Die Entschlüsselung kann offline erfolgen, und die Lesegeräte können klein sein und überallhin mitgenommen oder platziert werden. In vielen Angriffsszenarien merkt das Opfer nicht einmal, dass ein Angriff stattgefunden hat. In vielen Fällen muss der Angreifer keine schädliche Software installieren, und wenn dies erforderlich ist, kann sie häufig aus der Ferne, also remote, erfolgen. Viele Funkgeräte wie Smartphones werden an Arbeitsplätzen verwendet und verfügen über GSM-, WiFi- und Bluetooth-Funktionen.

Wenn man darüber nachdenkt, wird deutlich, dass Funknetzwerke aufgrund der steigenden Rechenleistung und Methoden zum Einbruch sowie aufgrund von Schwachstellen in veralteten Standards und Frameworks eine der größten Schwachstellen in den Systemen darstellen.

Natürlich können wir hier nicht alles auflisten, da dies den Rahmen dieses Blogposts sprengen würde. Bei Bedarf ist es jedoch möglich, eine spezifische Analyse für ein bestimmtes System oder einen bestimmten Fokusbereich durchzuführen.

Beispiele für Identifikationsverwaltung

Ohne den Einsatz von spezialisierter ISMS-Software

Im Folgenden werden wir kurze Auflistungen vorstellen, bevor wir zum eigentlichen Zweck der Blogpost-Serie übergehen. In der Komplexität großer Strukturen sollte man den Fokusbereich identifizieren und die Schnittstellen zwischen allen Bestandteilen auflisten und mit Überschriften kennzeichnen.

Beispiel einer Netzwerkstruktur mit Funk-Schnittstellen

Im Browser in einem neuen Tab öffnen, um eine größere Ansicht zu erhalten.

Network Topology with Device Binding

Einige der wichtigsten Funkfrequenzbereiche:

Verschiedene Schwachstellen in drahtlosen Netzwerken:

von denen einige allgemein bekannt und bekannt sind

-

Unsichere Verschlüsselung:

- Verwendung veralteter oder unsicherer Verschlüsselungsmethoden wie WEP (Wired Equivalent Privacy).

- Unzureichende Konfiguration von WPA (Wi-Fi Protected Access) oder WPA2.

-

Schwache Passwörter:

- Verwendung schwacher, leicht zu erratender oder vorinstallierter Standardpasswörter auf Routern und Access Points.

-

Deaktivierte Sicherheitsfunktionen:

- Deaktivierung von Sicherheitsfunktionen wie Firewall, Intrusion Detection System (IDS) oder Intrusion Prevention System (IPS) auf Routern.

-

Fehlende Firmware-Updates:

- Nichtaktualisierte Firmware auf Routern und Access Points, was möglicherweise bekannte Sicherheitslücken offen lässt.

-

Fehlende Netzwerkaufteilung:

- Fehlende Segmentierung von Netzwerken, wodurch Angreifer bei einem erfolgreichen Zugriff auf ein Gerät möglicherweise auf das gesamte Netzwerk zugreifen können.

-

Evil Twin-Angriffe:

- Einrichtung gefälschter drahtloser Netzwerke, um Benutzer zum Verbinden zu verleiten und ihre Daten abzufangen.

-

Unsichere Konfiguration von Access Points:

- Standardmäßig aktiviertes Remote-Management ohne sichere Authentifizierung.

- Offene Authentifizierung ohne Verschlüsselung.

-

Bluetooth-Sicherheitslücken:

- Unzureichende Sicherheitsmaßnahmen in Bluetooth-Verbindungen, die zu Bluejacking, Bluesnarfing oder Bluebugging führen können.

-

Rogue Access Points:

- Unbefugte oder bösartige Access Points im Netzwerk, die von Angreifern platziert werden, um Zugriff zu erhalten.

-

Unsichere Client-Konfiguration:

- Fehlende Aktualisierungen und Sicherheitspatches auf drahtlosen Geräten.

- Automatische Verbindung zu offenen Netzwerken ohne Benutzerzustimmung.

-

Denial-of-Service (DoS)-Angriffe:

- Störung der drahtlosen Kommunikation durch Jamming oder Überlastung des Netzwerks.

-

Man-in-the-Middle (MitM)-Angriffe:

- Abfangen und Manipulation von Datenverkehr zwischen drahtlosen Geräten.

-

Unsichere Konfiguration von Gastnetzwerken:

- Fehlende Isolierung zwischen Gastnetzwerken und Hauptnetzwerken.

- Schwache Authentifizierung für Gäste.

SDR (Software Designed Radio) Geräte, Reciever Sender

-

HackRF One:

- Funktion: HackRF One ist ein Software Defined Radio (SDR), das in der Lage ist, eine breite Palette von Frequenzen abzudecken. Es wird oft für Funkanalysen, Signalaufzeichnung, Überwachung und verschiedene Experimente mit drahtloser Kommunikation verwendet.

- Eigenschaften: Abdeckung von 1 MHz bis 6 GHz, Half-Duplex-Transceiver, USB-Schnittstelle, Open-Source-Firmware.

-

BladeRF:

- Funktion: BladeRF ist ein weiteres Software Defined Radio (SDR), das für die drahtlose Kommunikation und Forschung konzipiert ist. Es ermöglicht das Senden und Empfangen von Signalen über ein breites Frequenzspektrum.

- Eigenschaften: Abdeckung von 300 MHz bis 3.8 GHz, Half-Duplex oder Full-Duplex-Betrieb, USB-3.0-Schnittstelle, erweiterbare Hardware.

-

Flirc Pro:

- Funktion: Flirc Pro ist ein USB-IR-Receiver, der normalerweise für die Steuerung von Medienzentren mit Infrarot-Fernbedienungen verwendet wird. Es wird auch in der Sicherheitsforschung für IR-basierte Angriffe eingesetzt.

- Eigenschaften: Infrarotempfänger, USB-Schnittstelle, programmierbare Tasten.

-

Yard Stick One:

- Funktion: Yard Stick One ist ein Funktransceiver, der für Anwendungen wie Funkprotokoll-Analyse und -Manipulation verwendet wird. Es ist besonders nützlich für die Analyse von drahtlosen Kommunikationsprotokollen.

- Eigenschaften: Sub-1 GHz-Frequenzbereich, Halb-Duplex, USB-Schnittstelle, Open-Source-Firmware.

-

Ubertooth One:

- Funktion: Ubertooth One ist ein Bluetooth Low Energy (BLE) Sniffer und Analyzer. Es wird verwendet, um Bluetooth-Verbindungen zu überwachen und Schwachstellen zu identifizieren.

- Eigenschaften: Bluetooth-Frequenzbereich, Multiprotokoll-Support, USB-Schnittstelle, Open-Source-Software.

Verschiedene Hardware-Geräte von anderen Herstellern, die für ähnliche Anwendungen in der drahtlosen Kommunikation und Sicherheitsforschung geeignet sind:

-

RTL-SDR:

- Hersteller: Verschiedene Hersteller bieten RTL-SDR-Geräte an.

- Funktion: RTL-SDR (Software Defined Radio basierend auf Realtek RTL2832U) ist kostengünstig und weit verbreitet. Es wird für Funkanalysen und Experimente in einem breiten Frequenzbereich verwendet.

-

SDRplay RSPdx:

- Hersteller: SDRplay.

- Funktion: Ein SDR-Empfänger mit breiter Abdeckung von 1 kHz bis 2 GHz. Es wird für SDR-Anwendungen und Experimente verwendet.

-

LimeSDR:

- Hersteller: Lime Microsystems.

- Funktion: Ein leistungsfähiges SDR-Gerät mit breiter Abdeckung von 100 kHz bis 3.8 GHz. Es ermöglicht den Voll-Duplex-Betrieb und wird in verschiedenen drahtlosen Anwendungen eingesetzt.

-

GreatFET One:

- Hersteller: Great Scott Gadgets.

- Funktion: Ein vielseitiges Hardware-Toolkit für verschiedene Anwendungen, einschließlich Hardware-Hacking und Kommunikationsanalyse.

-

NooElec NESDR SMArt:

- Hersteller: NooElec.

- Funktion: Ein weiteres kostengünstiges RTL-SDR-Gerät, das für verschiedene drahtlose Anwendungen verwendet werden kann.

Diese Geräte werden oft von Sicherheitsforschern, Funkamateuren und professionellen Penetrationstestern verwendet, um drahtlose Kommunikationsprotokolle zu analysieren und Schwachstellen zu identifizieren.

Sicherheits- und Penetrationstest-Tools -

die für Tests aber auch für Angriff verwendet sein können

Methoden der Angriffe:

-

Sniffing (Mitschneiden):

- Beschreibung: Der Angreifer hört den Datenverkehr in einem Funknetzwerk ab, um sensible Informationen wie Benutzernamen, Passwörter oder andere vertrauliche Daten zu sammeln.

- Angriffstypen:

- Passives Sniffing: Der Angreifer hört den Datenverkehr nur ab, ohne aktiv in die Kommunikation einzugreifen.

- Aktives Sniffing: Der Angreifer sendet gezielt Pakete aus, um den Datenverkehr zu beeinflussen und abzufangen.

-

Deauthentication- und Disassociation-Angriffe:

- Beschreibung: Der Angreifer sendet gefälschte Deauthentication- oder Disassociation-Frames an einen Client oder ein Access Point, um Verbindungen zu unterbrechen.

- Angriffstypen:

- Deauthentication-Angriff: Der Client wird von einem Access Point abgemeldet.

- Disassociation-Angriff: Der Client wird aus einem Netzwerk entfernt.

-

Evil Twin-Angriffe:

- Beschreibung: Der Angreifer erstellt ein gefälschtes drahtloses Netzwerk, das dem legitimen Netzwerk ähnelt, um Benutzer zu täuschen und deren Daten abzufangen.

- Angriffstyp:

- Erstellen eines gefälschten Access Points: Der Angreifer erstellt ein drahtloses Netzwerk mit einem Namen und Einstellungen, die dem legitimen Netzwerk entsprechen.

-

Man-in-the-Middle (MitM)-Angriffe:

- Beschreibung: Der Angreifer platziert sich zwischen zwei Kommunikationspartnern, um den Datenverkehr abzufangen oder zu manipulieren.

- Angriffstypen:

- Packet Sniffing: Der Angreifer liest den Datenverkehr zwischen den Kommunikationspartnern mit.

- Packet Injection: Der Angreifer fügt bösartige Pakete in den Datenverkehr ein.

-

Rogue Access Point-Angriffe:

- Beschreibung: Der Angreifer installiert einen unbefugten Access Point in einem Netzwerk, um Zugriff zu erhalten oder Daten zu sammeln.

- Angriffstyp:

- Einfügen eines unbefugten Access Points: Der Angreifer platziert einen eigenen Access Point im Netzwerk.

-

Denial-of-Service (DoS)-Angriffe:

- Beschreibung: Der Angreifer überlastet ein Funknetzwerk, um die Verfügbarkeit für legitime Benutzer zu beeinträchtigen.

- Angriffstypen:

- Flooding-Angriffe: Der Angreifer sendet eine große Anzahl von Datenpaketen, um die Netzwerkinfrastruktur zu überlasten.

- Jamming-Angriffe: Der Angreifer stört die drahtlose Kommunikation, indem er absichtlich Funkinterferenzen erzeugt.

Glossar:

- Details

- Geschrieben von Joel Peretz

- Kategorie: Funknetze

- Zugriffe: 2341

Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Das Komplexitätsproblem und IT- Security in Funknetze

Netzwerke, auch als Netze bezeichnet, sind interdisziplinäre Systeme, deren zugrundeliegende Struktur mathematisch als Graph modelliert werden kann und die Mechanismen zur Selbstorganisation aufweisen (Quelle: Wikipedia, siehe 'Netzwerk').

Dieser Blogpost behandelt Sicherheitsaspekte, die aufgrund der stetig steigenden Komplexität eine immer wichtigere Rolle beim Schutz der eigenen Privatsphäre sowie von Firmennetzwerken und kritischen Infrastrukturen spielen.

Die nachfolgenden Beschreibungen bieten nur einen oberflächlichen Einblick in das Thema. Unser Ziel ist es, Ihr Bewusstsein für potenzielle Gefahren zu schärfen.

In unseren Netzwerken handelt es sich oft um verbundene Systeme, bestehend aus Rechnern, Kabeln und Telekommunikationsgeräten. Die Vernetzung erfolgt nicht nur kabelgebunden, sondern auch drahtlos über Funk. Einige Geräte können über große Entfernungen hinweg mithilfe von WiFi miteinander kommunizieren. Darüber hinaus können Netzwerke über Satelliten oder Telefonverbindungen in GSM-Netzen für private und geschäftliche Zwecke aufgebaut werden.

In privaten Haushalten werden Geräte entweder über LAN-Kabel mit dem Router verbunden oder drahtlos über WLAN genutzt, was sehr einfach ist. Bluetooth ist eine weitere drahtlose Option, die vielfältige Anwendungsmöglichkeiten bietet, weit über die Verbindung von drahtlosen Lautsprechern mit dem eigenen PC hinaus.

Images: pixabay

In Großunternehmen ist dies wesentlich komplexer, aber im Grunde genommen verwenden sie dieselben Technologien und Anschlusstechniken. Der Verwaltungsaufwand ist jedoch erheblich größer.

Funktechnologie ist in Fahrzeugen, medizinischen Geräten, Baugeräten und vielen anderen Bereichen und Marktsegmenten fest in das Vernetzungskonzept integriert. Der Bedarf an Vernetzung und der Integration in analoge und digitale Rechensysteme ist immens. Es gibt kaum einen Lebensbereich mehr, der nicht zumindest teilweise davon abhängt oder davon indirekt profitiert. Rechner und Netzwerke übertragen und verarbeiten Daten, die wiederum in Informationen umgewandelt werden und umgekehrt.

Daten werden überall gespeichert. Auf winzigen Chips können heute riesige Datenmengen gespeichert werden, darunter unsere Dokumente, Fotos sowie private und geschäftliche Informationen wie Kontaktdaten. Diese Chips können tragbar sein oder in andere stationäre Geräte integriert sein. Es gibt heutzutage Festplatten, die so viel Kapazität bieten wie einst mittelgroße Unternehmen, abgesehen von archivierten Daten.

Smartphones sind Funkgeräte, die über das GSM-Netzwerk drahtlos verbunden sind. Die meisten verfügen außerdem über WiFi- und Bluetooth-Fähigkeiten. In den letzten Jahrzehnten haben sie erheblich an Datenspeicherplatz gewonnen und bieten Erweiterbarkeit sowie Zugriff auf unbegrenzte Datenmengen über fremde Netzwerke, die sogenannte Cloud.

Zusätzlich finden immer mehr IoT-Geräte Verwendung in Unternehmen und Haushalten. Viele von ihnen nutzen WiFi zur Anbindung an das Netzwerk, während andere über SIM-Module für GSM-Funkkommunikation verfügen.

images: pixabay, wikipedia

Last but not least, die Kommunikation und Vernetzung über Infrarotschnittstellen (IR), die zwar keine Funktechnologie sind, aber das Licht zur Übertragung nutzen und somit auch über die Luft erfolgen. Dies werden wir später noch genauer behandeln.

All dies bietet Dienste für Wirtschaftlichkeit, Komfort und Bequemlichkeit. Mit der wachsenden Komplexität der Netzwerke, Technologien und dem vermehrten Einsatz von Funktechnologien haben auch die Sicherheitsaspekte in der IT exponentiell zugenommen. Es ist offensichtlich, dass es durch diese Entwicklung viele zusätzliche Schnittstellen zwischen Mensch und Maschine sowie zwischen Maschinen gibt und die Daten über die Luft übertragen werden, wodurch sie für jedermann zugänglich sind.

Funktechnologien

- Wifi

- Kabellose Kommunikation bei 2,4 GHz - 5 GHz

- Bluetooth

- Verwendung einzigartiger Frequenzen

- GSM

- Kommunikation bei Frequenzen <1 GHz und >1 GHz

- Satelliten

- Empfang in schwach vernetzten Gebieten

- Geräte

- Von Garagentoröffnern bis hin zu Medien- und Fernsehfernbedienungen

- Infrarot (IR)

- Gerätesteuerung

- CB (Citizens' Band)

- Freier Funkverkehr im Gelände

- SDR (Software Defined Radio)

- Mehrzwecknutzung

Funkeinsatz in Netzwerken und Sicherheit

Warum Sicherheit in der IT allgemein benötigt wird, muss nicht diskutiert werden. Es ist intuitiv und verständlich. Wir müssen jedoch genauer erörtern, warum und was in der IT-Sicherheit erforderlich ist.

Netzwerke übertragen Daten. Daten, die über physische Medien wie Kabel übertragen werden, und solche, die drahtlos übertragen werden, sind gleichermaßen anfällig für Angriffe. Die Methoden und Werkzeuge mögen unterschiedlich sein, aber wenn ein Angreifer Erfolg hat, spielt dies kaum eine Rolle.

Während Glasfaserkabel physisch verlegt sind und daher relativ sicherer sind, sind Koaxialkabel anfälliger. Magnetische Felder können abgelesen und demoduliert werden. Bei Glasfaser ist es schwieriger, aber auch hier, mit Methoden wie Spleißen, Biegen und berührungslosen Verfahren, ist es möglich. All diese Methoden erfordern physischen Zugang oder sehr kurze Entfernungen zu den übertragenen Kabelmedien. Mehr dazu in einem anderen Beitrag. Unser Thema hier ist die drahtlose Kommunikation.

Die Datenübertragung über die Luft, also drahtlos, wird aufgrund ihrer Art als OAT (On Air Transfer) bezeichnet. Um nicht vom Thema abzukommen und uns in Details zu verlieren, erwähnen wir lediglich, dass die Luft um uns herum voller Daten ist, die für das bloße Auge unsichtbar sind. In WiFi-Funksignalen, in GSM- und Bluetooth-Signalen sowie in Signalen von kleinen Geräten wie Garagentoröffnern, Fernbedienungen, KFZ-Schlüsseln und vielen anderen werden Datenpakete in bestimmten Protokollen und Formaten übertragen.

Alle diese Signale können mit entsprechenden Geräten abgehört werden. Die Daten in den Signalen sind jedoch codiert und verschlüsselt. Um diese Daten in Informationen umzuwandeln, sind spezifische Vorgehensweisen und Technologien erforderlich, die je nach Zweck spezialisiert sind.

In den Geräten selbst sorgen Chip-Module und Software für die Interpretation der Daten. Nur authentifizierte und autorisierte Geräte und Softwareprogramme sollten in der Lage sein, dies zu tun.

Die Frage ist, wenn drahtlos übertragene Daten immer abgehört werden können, ob es möglich wäre, dass Angreifer sie ebenfalls interpretieren und möglicherweise missbrauchen könnten. Die klare Antwort lautet ja. Dies haben wir jedoch sicherlich bereits vermutet.

#MITM ist eine Angriffsart, die als 'Man-in-the-Middle' (MITM) bezeichnet wird und es Angreifern ermöglicht, sich buchstäblich 'in der Mitte der Kommunikation' zu positionieren, zuzuhören und sogar Daten zu manipulieren. Da die Daten über die Luft übertragen werden, stellt jede Abhöraktion bereits einen MITM-Angriff dar, da diese Kommunikation eigentlich nur zwischen bestimmten Sendern und Empfängern vorgesehen ist. Sobald die Daten durch Dekodierung und Entschlüsselung interpretiert werden können, sind eine Vielzahl von Folge- oder Kombinationsangriffen möglich.

Die Netzwerkübertragung über #WiFi kann in den sogenannten Promiskuitivmodus versetzt werden, wodurch sie abgehört werden kann. Mit weiteren #MITM-Techniken können die Daten nicht nur abgefangen, sondern auch entschlüsselt und interpretiert werden.

Bluetooth-Übertragungen können ebenfalls abgefangen werden, und mit einigen Angriffen kann die Kontrolle über das Gerät vollständig übernommen werden. Die auf dem Gerät gespeicherten Daten können dann ausgelesen, abgerufen oder erheblicher Schaden angerichtet werden.

Im #GSM-Netzwerk werden nicht nur Sprachdaten (Gespräche) übertragen, sondern auch kurze Textnachrichten, bekannt als SMS, sowie Daten, wenn das Gerät mit dem Internet über #TCP-Netzwerke verbunden ist. Viele Unternehmen und Dienstleister nutzen die #2FA (Zwei-Faktor-Authentifizierung), bei der ein Bestätigungscode per SMS gesendet wird, um den Zugang zu ihren Systemen zu ermöglichen. Wenn jedoch eine SMS abgefangen und unter bestimmten Umständen mit anderen Angriffstaktiken kombiniert werden könnte, könnte dies schwerwiegende Auswirkungen haben.

Ist Datensicherheit eine Illusion?

Je komplexer die Systeme sind und je mehr Schnittstellen vorhanden sind, insbesondere OA (On-Air) Schnittstellen, desto mehr Möglichkeiten für Angriffe eröffnen sich, und die Wahrscheinlichkeit von Kompromittierungen steigt. Diese Angriffe können einzelne Geräte oder ganze Systeme gefährden oder sogar die vollständige Kontrolle über diese übernehmen.

Ganz so einfach ist es zwar nicht, aber es ist durchaus möglich.

Ist Datensicherheit eine Illusion?

Nicht gänzlich. Wenn man ein umfassendes Sicherheitskonzept entwickelt, kann Datensicherheit gewährleistet werden. Um dies zu erreichen, muss man zumindest über die bekannten Angriffsmöglichkeiten informiert sein. Auch wenn man die Angriffe nicht in jedem Fall verhindern kann, weiß man zumindest, welche Maßnahmen ergriffen werden sollten, um die Gefahr und Angriffsfläche zu reduzieren.

In unserem nächsten Beitrag werden einige bekannte Angriffstechniken aufgelistet und behandelt. Wir werden versuchen, diese systematisch in Form von Tabellen und Diagrammen darzustellen, um eine bessere Übersicht zu bieten. Beachten Sie jedoch, dass dieser Beitrag weder eine vollständige Abdeckung des Themas bietet noch als Ersatz für einen praktischen Lernkurs dient.

Im nächsten Beitrag: Strukturierte und systematisch Vorgehen bei der Problemanalyse

- Details

- Geschrieben von Joel Peretz

- Kategorie: Funknetze

- Zugriffe: 2246

Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Strukturierte und systematisches Vorgehen bei der Problemanalyse

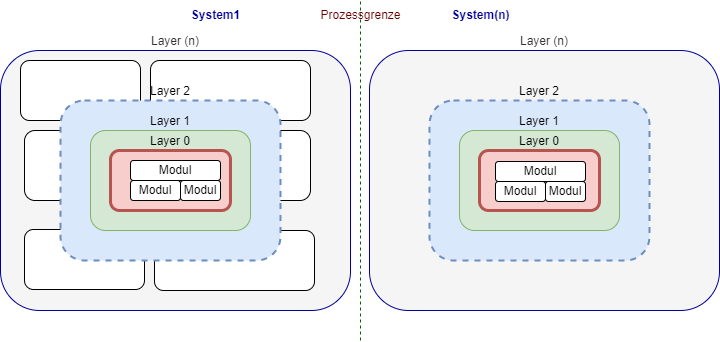

Es ist verständlich, dass bei hoher Komplexität eine strukturierte und konsistente Analyse unseres Systemumfelds notwendig ist. Auf abstrakter Ebene könnten Netzwerke und Systeme als ein einziges Untersuchungsmodul dargestellt werden, ähnlich wie bei Matrjoschka. Die Aufteilung in Subsysteme innerhalb dieser Hierarchie kann je nach Bedarf durchgeführt werden.

(Image Quelle: Wikipedia)

In unseren Artikeln behandeln wir Funknetze und Funkgeräte, insbesondere Funk als Mittel, um in Systeme einzubrechen. Ein System ist nur so stark wie seine schwächste Stelle. Wenn Einbrecher in ein Haus eindringen möchten, suchen sie in der Regel nach der schwächsten Stelle. In Troja waren es die Menschen selbst, ihre Neugier und ihr Ego, die zu Unaufmerksamkeit führten. Dieses Phänomen ist vielen aus ihrem eigenen Leben bekannt und wird oft von Vergesslichkeit, Routine, Langeweile und vielen anderen Faktoren begleitet.

Die Kriterien für die "schwächste Stelle" hängen von der jeweiligen Situation und den Umständen ab. Wir können sie nicht alle aufdecken, aber wir werden auflisten, wo in einem Netzwerk Funktechnologie auftreten kann und welche Schwachstellen sie darstellen kann. Auf einer vereinfachten Netzwerkkarte markieren wir diese Stellen, wie in der untenstehenden Abbildung dargestellt. Diese Netzwerkkarte kann beliebig komplex sein und sich bis zu Cloud-Dimensionen erstrecken, da ein Netzwerk, das nicht direkt vor Ort ist, im Wesentlichen genauso funktioniert.

Netzwerk

Die Abbildung ist nicht vollständig, die Beschriftung mit dem Funktechnologie und “was darauf zu finden ist”, ist ebenfalls nicht. Das ist nicht unser Ziel. Wir wollen anfangen dann zu überlegen welche Einbruchsmöglichkeiten hat der Feind, der Einbrecher. Dafür werden uns erstmal Strategie überlegen wie wir vorgehen wollen und dann ein Konzept daraus ableiten. Das Konzept ist die Manifestierung der Überlegungen. Im Grunde genommen, man analysiert das Netzwerkstruktur und Netzwerktopologie, um dessen Komponenten und Modulen zu kennen. Im gesamten Kontext, es wird festgestellt mit welchen Geräten und Kommunikationsprotokolle findet die Vernetzung statt. Es wird analysiert wo sind die Daten, die wir abgreifen wollen oder wo sind die Zentralkomponenten die wir zerstören wollen. Das natürlich mit den Brillen des Angreifers auf unsere virtuellen Nasen gesetzt. Wenn man nicht weiß, woher die Gefahr kommt, kann man sie auch nicht effektiv abwehren. Die Softwareprogramme können Geräte bedienen oder die Benutzung von diesen ermöglichen. Die Programme können Dienste anbieten und Funktionen zu Verfügung stellen. Die haben auch und nicht immer, Schwachstellen. Diese Schwachstellen können Angreifer zunutze machen. Um auf den “ranzukommen”, braucht man entweder physische Zugang zu Geräten zu haben oder über die Funkt Kommunikation es schaffen. Unter physischen Zugang ist auch die Verbindung mit dem Netzwerk über Ethernet. Unter dem Netzwerk ist auch das Internet zu verstehen, wenn es über dem Router im Firmennetze oder eigene Netz geht.

Zusammenfassung

Okay, das ging ein bisschen schnell und war nur ein kleiner Ausschnitt von allem. Hier sind die allgemeinen Schritte, die wir aus dieser Zusammenfassung ableiten können:

- Die Netzwerkstruktur schematisch erfassen.

- Schnittstellen zwischen den verschiedenen Netzwerksegmenten identifizieren.

- Geräte und Software, einschließlich Treiber, identifizieren.

- Die verwendeten Kommunikationsprotokolle in den Schnittstellen auflisten.

- Die Versionsinformationen für alle Protokolle, Module und Komponenten ermitteln.

- Das Netzwerk in verschiedene Bereiche und "Kapseln" aufteilen.

Als nächstes werden wir die Kommunikationswege innerhalb des Systems identifizieren, die über die ON-Air-Kommunikation erfolgen oder die für legitime (authentifizierte und autorisierte) Zugriffe offen sind.

All dies werden wir im nächsten Blogpost behandeln.