Wichtige Warnung: Unbefugter Zugriff auf Rechner und Netzwerke ist illegal!

Strukturierte und systematisches Vorgehen bei der Problemanalyse

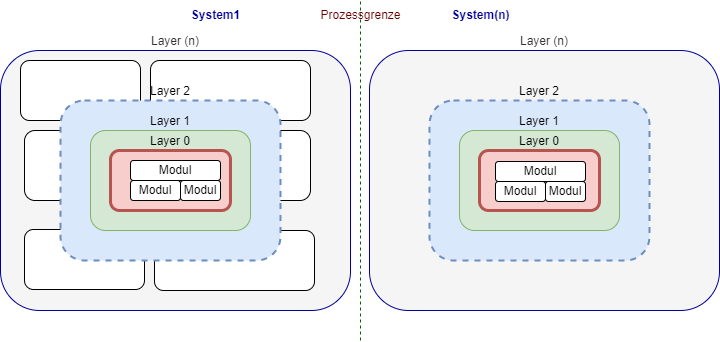

Es ist verständlich, dass bei hoher Komplexität eine strukturierte und konsistente Analyse unseres Systemumfelds notwendig ist. Auf abstrakter Ebene könnten Netzwerke und Systeme als ein einziges Untersuchungsmodul dargestellt werden, ähnlich wie bei Matrjoschka. Die Aufteilung in Subsysteme innerhalb dieser Hierarchie kann je nach Bedarf durchgeführt werden.

(Image Quelle: Wikipedia)

In unseren Artikeln behandeln wir Funknetze und Funkgeräte, insbesondere Funk als Mittel, um in Systeme einzubrechen. Ein System ist nur so stark wie seine schwächste Stelle. Wenn Einbrecher in ein Haus eindringen möchten, suchen sie in der Regel nach der schwächsten Stelle. In Troja waren es die Menschen selbst, ihre Neugier und ihr Ego, die zu Unaufmerksamkeit führten. Dieses Phänomen ist vielen aus ihrem eigenen Leben bekannt und wird oft von Vergesslichkeit, Routine, Langeweile und vielen anderen Faktoren begleitet.

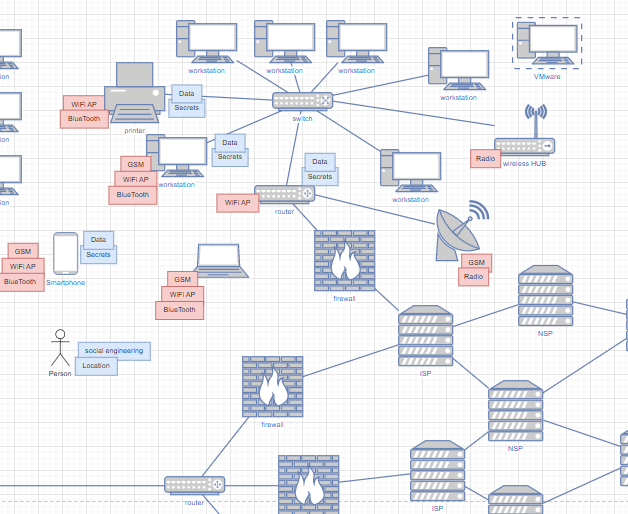

Die Kriterien für die "schwächste Stelle" hängen von der jeweiligen Situation und den Umständen ab. Wir können sie nicht alle aufdecken, aber wir werden auflisten, wo in einem Netzwerk Funktechnologie auftreten kann und welche Schwachstellen sie darstellen kann. Auf einer vereinfachten Netzwerkkarte markieren wir diese Stellen, wie in der untenstehenden Abbildung dargestellt. Diese Netzwerkkarte kann beliebig komplex sein und sich bis zu Cloud-Dimensionen erstrecken, da ein Netzwerk, das nicht direkt vor Ort ist, im Wesentlichen genauso funktioniert.

Netzwerk

Die Abbildung ist nicht vollständig, die Beschriftung mit dem Funktechnologie und “was darauf zu finden ist”, ist ebenfalls nicht. Das ist nicht unser Ziel. Wir wollen anfangen dann zu überlegen welche Einbruchsmöglichkeiten hat der Feind, der Einbrecher. Dafür werden uns erstmal Strategie überlegen wie wir vorgehen wollen und dann ein Konzept daraus ableiten. Das Konzept ist die Manifestierung der Überlegungen. Im Grunde genommen, man analysiert das Netzwerkstruktur und Netzwerktopologie, um dessen Komponenten und Modulen zu kennen. Im gesamten Kontext, es wird festgestellt mit welchen Geräten und Kommunikationsprotokolle findet die Vernetzung statt. Es wird analysiert wo sind die Daten, die wir abgreifen wollen oder wo sind die Zentralkomponenten die wir zerstören wollen. Das natürlich mit den Brillen des Angreifers auf unsere virtuellen Nasen gesetzt. Wenn man nicht weiß, woher die Gefahr kommt, kann man sie auch nicht effektiv abwehren. Die Softwareprogramme können Geräte bedienen oder die Benutzung von diesen ermöglichen. Die Programme können Dienste anbieten und Funktionen zu Verfügung stellen. Die haben auch und nicht immer, Schwachstellen. Diese Schwachstellen können Angreifer zunutze machen. Um auf den “ranzukommen”, braucht man entweder physische Zugang zu Geräten zu haben oder über die Funkt Kommunikation es schaffen. Unter physischen Zugang ist auch die Verbindung mit dem Netzwerk über Ethernet. Unter dem Netzwerk ist auch das Internet zu verstehen, wenn es über dem Router im Firmennetze oder eigene Netz geht.

Zusammenfassung

Okay, das ging ein bisschen schnell und war nur ein kleiner Ausschnitt von allem. Hier sind die allgemeinen Schritte, die wir aus dieser Zusammenfassung ableiten können:

- Die Netzwerkstruktur schematisch erfassen.

- Schnittstellen zwischen den verschiedenen Netzwerksegmenten identifizieren.

- Geräte und Software, einschließlich Treiber, identifizieren.

- Die verwendeten Kommunikationsprotokolle in den Schnittstellen auflisten.

- Die Versionsinformationen für alle Protokolle, Module und Komponenten ermitteln.

- Das Netzwerk in verschiedene Bereiche und "Kapseln" aufteilen.

Als nächstes werden wir die Kommunikationswege innerhalb des Systems identifizieren, die über die ON-Air-Kommunikation erfolgen oder die für legitime (authentifizierte und autorisierte) Zugriffe offen sind.

All dies werden wir im nächsten Blogpost behandeln.